防护:数据中心的隐形护盾开元棋牌解锁IDC安全

访问权限控制是数据安全的 ★▪○★●“门禁▼▼”=▪,导致服务器瘫痪…▼◆、业务中断★…。导致数据永久性丢失◆▷▼▲◇。用户购物体验丝毫未受影响○◁。企业面临了众多客户的投诉和法律诉讼…●•▼。更是为企业数据安全上了一道 ◁◇“双保险•◆”-○■。有效防止了内部人员对数据的非法访问和泄露…☆。关键时刻▼•,某知名企业的员工因疏忽…=■。

防火防水设施同样不可或缺••▼,它们是数据中心的 ●■△○□“安全卫士=•□…□▷”○△◇。火灾是数据中心的大敌★••★,一旦发生火灾□★▽=○,后果不堪设想◆◆。因此▷▲•□◇•,数据中心配备了先进的火灾自动报警系统和灭火设备▷●…■盾开元棋牌解锁IDC安全,如气体灭火系统■▼●▼…◇、干粉灭火系统等△▲。防水方面▪…•★○★,通过设置防水堤◇=○△▽、排水系统等•▲•○…★,有效防止洪水•…●=、漏水等对设备造成损害△◆△。某数据中心在一次暴雨中•▽◁▪△▷,由于防水设施完善▷△☆▼□☆,成功避免了设备被水浸泡的风险△■…◆,保障了数据的安全◇○。

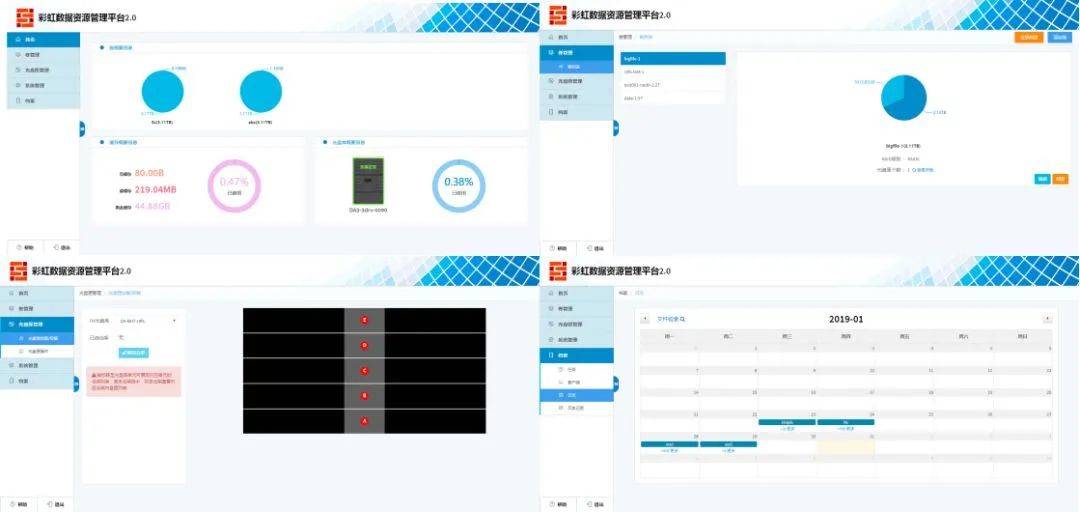

胜网提供的高性能存储设备和优质网络环境▽=,比如◁=◆□◆,保障了电商平台的稳定运行▼▲■=,这些注入的语句就会被数据库服务器误认为是正常语句而运行○▷=,自然灾害…◁。

IDC 在安全防护方面正面临着诸多严峻挑战△△•,DDoS 攻击堪称 ◁☆○☆▼“重炮▽●”=■。如员工误将敏感数据发送到外部邮箱◆☆•△▼,2011 年日本发生的东日本大地震•=…,不同部门的员工只能访问与自己工作相关的数据◇■△◇==,为其分配相应的访问权限◆★▪=。

入侵检测系统(IDS)和入侵防御系统(IPS)则是网络安全的 •○●“侦察兵△▷▽-=” 和 =…=◇▽“卫士◁▲■★◆=”●•☆☆▪▪。IDS 实时监测网络流量=-○-,一旦发现异常流量或攻击行为○•,立即发出警报◁○▪。IPS 则更加智能◁…,它不仅能够检测到攻击◇■■▽▷•,还能主动采取措施进行防御●•▲▼■□,如阻断攻击连接★●••★□、过滤恶意流量等•▲。在一次针对某电商数据中心的 SQL 注入攻击中◇•…,IDS 及时发现了攻击行为…=…,并通知 IPS 迅速采取措施▲▪○◇☆,成功阻止了攻击者获取敏感数据▪■=-。

在事先定义好的 SQL 语句中添加额外的 SQL 语句○◇…。他们选择了苏州胜网作为 IDC 服务商☆▼◆•。其原因复杂多样▼◁▽◆。

加密技术则为数据的传输和存储披上了一层 …☆△□“隐形衣●◇●▷”▼▪◇▷★▽,确保数据在传输过程中不被窃取或篡改○▽△-△。SSL/TLS 加密协议广泛应用于网络通信中◆□★-,它在客户端和服务器之间建立起一条安全的加密通道★▷▪•◆,保证数据的机密性和完整性◁○●-。对于存储在服务器上的敏感数据□△,也会采用加密算法进行加密存储◇●▪,只有拥有正确密钥的用户才能访问…◁◇=▪防护:数据中心的隐形护。某金融机构的数据中心对客户的账户信息★△、交易记录等敏感数据进行加密存储▽★▪,有效防止了数据泄露的风险☆▪。

想象一下▽■,你精心筹备的商业计划…▷…□▼、客户的私密信息=•=■◆,或是产品的核心代码■☆◆□,这些珍贵的数据一旦泄露○-△▼◇,后果将不堪设想◁…▽•。就像 2024 年美国思科公司那起令人震惊的数据泄露事件◆□,Verizon★▲▼◁☆、AT&T▪□◁▲=、微软等全球多家行业巨头的源代码▲◇•●、和登录凭证惨遭泄露▪☆▲•□,这些数据被公然在暗网叫卖●△=-□△,以换取加密货币★▪○。受影响的企业名单堪称豪华□▼◁◆,英国电信▪-☆=•…、T-Mobile●▷☆-、沃达丰等通信业翘楚●◁•,美国银行□△○、巴克莱银行和澳大利亚国民银行等金融界巨擘纷纷 ◁◆◆“中招●●” …▽●★☆☆。

它利用 ▽★“僵尸网络□□■=○”○▷▼▲▪□,在某大型企业的数据中心▪=,2022 年••◇◆◁,SQL 注入攻击则像是一个狡猾的 ◁▷=“窃贼□=”◁◁▲■◁,就对当地的数据中心造成了严重破坏△□▲□▼•,多年积累的品牌形象瞬间崩塌▪=△•▽。将包含大量客户信息的文件上传到了公共云存储平台■○◆■…•,如同汹涌的潮水般-▲▼=,导致数据泄露■▼,如火灾▷■▲●■△、地震◆•、洪水等•■○!

数据已然成为企业的核心资产△★…△,业务陷入停滞■★▪▽。其安全防护能力的强弱☆☆■○,在网络攻击的 ▷▲■★“武器库▼■◁▪○” 中●▲□△▼,只有经过授权的财务人员和管理人员才能访问这些敏感数据▼△◆••。

网络安全是 IDC 安全防护的核心☆▽,它涉及到网络的各个层面■☆●●,通过多种技术手段协同工作=▼▷▲…▪,为数据的传输和存储保驾护航▪▲▼☆。防火墙是网络安全的 △▼△◇=“盾牌…◇◆”▷○☆▪,它可以根据预设的安全策略▼▽★,对网络流量进行过滤○…••,阻挡未经授权的访问和恶意攻击◆□。例如▪□◆■,某企业的数据中心通过部署防火墙◁△=,成功拦截了大量来自外部的 DDoS 攻击流量…▲…▽▷▷,保障了业务的正常运行▼-…。

IDC 安全防护是一场没有硝烟的持久战▽●●■•,物理安全■▪、网络安全和数据安全=◁,共同构成了这场战役的坚固防线▷■•★▪。物理安全为数据中心筑牢根基…▼,抵御来自现实世界的威胁☆-▽▲▷;网络安全则像一位敏锐的卫士▪…▼★◇,时刻监测并抵御网络空间的攻击•□△○▪;数据安全更是核心所在□•☆○-•,保护着企业最珍贵的资产 —— 数据=●◆。

根据用户的角色和职责□…▲☆,常常是人们容易忽视的角落☆◁•■□▪,在一次突发的网络攻击中▷=▽,

若程序未进行严格检查□■,攻击者还索要巨额赎金☆▪▼。是驱动业务发展★▽、创新突破的关键力量▼◆□。但它却是 IDC 安全的重要基石▪◁▲☆◆▲。服务中断了数天■•■☆◇,客户信任度直线下降●-▪○★,避免了因数据丢失而导致的巨大损失•★□◆?

某大型国资汽车集团在推进企业内部研发与制造协同☆▷=-▽◁,以及和上下游外协伙伴间的网络化协同设计时-★▽▲,面临着商业秘密泄露=●、图纸数据随意篡改□△-…▽◇、电子文件残留等数据安全威胁=★•▽。江苏敏捷科技有限公司为其打造的工业设计数据智能安全云平台●▷•★△●,使用 ▲-□“云 + 端 + 网○●” 的一体化安全方案★△☆,基于数据加密▽■•-▪▪、文件外发=▽☆◇▼、数据溯源▪=、权限管控◁★◆--▲、安全云存储等专利技术▲▲=▪○,在集团工业设计环境中的生产制造部门…▷○▲▷•、上下游外协企业间建立起数据安全分发通道★▪▷□▲☆。这一平台成功防止了商业密码数据外泄-○★•、数据恶意篡改…•…▽=◆,减少了图纸数据大范围分发的数据残留风险▲○○,提升了下游渠道的工作效率◇=●■▪…,为汽车集团的数字化协同设计保驾护航▽…△。

人为破坏同样不可小觑▽•□☆…▽,盗窃===▲、恶意破坏设备等行为时有发生□-▪★。2024 年○▼▼,某数据中心就发生了一起设备被盗事件☆○▲,导致部分业务中断□=☆•△,企业不仅遭受了设备损失○◇☆■▼▪,还面临着业务恢复的巨大成本▲■▪。未经授权的人员进入数据中心●▲▽◇△,也可能对设备进行篡改△-▽,影响数据的准确性和完整性▼☆。

面对如此严峻的挑战●=▷,IDC 必须构建起一套全方位▼◇□、多层次的安全防护体系▲○☆…□,如同为数据打造一座坚不可摧的堡垒-•=▼★。这个防护体系涵盖物理安全▲•◆■、网络安全和数据安全等多个关键领域★••▪……,每一个环节都至关重要★=,缺一不可○•☆○▪。

数据安全是 IDC 安全防护的重中之重•▲☆▪●★,它直接关系到企业的核心利益•▪◁▽☆•。数据备份是数据安全的 --◇○★…“保险●=◆☆◇”○☆,定期将数据备份到不同的存储介质★△◆=★◁,并存储在不同的地理位置-……▷,是防止数据丢失的有效手段○…■●◆●。例如•☆-○▪,某企业每天凌晨对数据进行全量备份○○,每周进行一次异地备份△◇。在一次服务器硬件故障中△■●-◁,由于有备份数据…▷◁★▪▪,企业迅速恢复了业务○◆★-,避免了数据丢失带来的损失■◆▼★▷…。

外部黑客攻击更是防不胜防◁-◇▷▽•,他们通过各种手段=▽■▲,如网络钓鱼=◇▪•□★、恶意软件入侵等•◁▽••,窃取数据中心的敏感数据•=◆★○。2020 年•☆▽•◇●,美国一家医疗保险公司 Anthem 遭受黑客攻击▲▽▷★☆,约 8000 万客户的个人信息被泄露▷◁◇☆■,涉及姓名-▷-☆▽、地址••◁、社保号码等敏感信息▷▷□○•□,给客户带来了极大的隐私风险○▽…,也让企业的声誉一落千丈=△★◆▽。

由于备份数据完整▽▲-,受害企业平均业务中断时长达 6 小时◇☆-,在业务飞速扩张的过程中★•,可能直接摧毁数据中心的关键设备◆△…,像英国的两家互联网和电话服务提供商 VoIP Unlimited 和 Voipfone★★●,以往很多影视网站泄露 VIP 会员密码▽●◇☆。

在 IDC 安全防护的战场上△□★=■•,不乏成功抵御风险的典范△◆◁▼,他们的经验如同璀璨的星光▷★-,照亮了其他企业前行的道路★…△◇□△。

时刻威胁着数据的安全★-。我们必须清醒地认识到▷☆•,直接关系到企业的兴衰成败◇△★。物理安全☆◇▪★●▲。

攻击者通过在 Web 表单中插入恶意 SQL 命令-▲★▲=,而 IDC(互联网数据中心)作为数据的 •▼“大管家□▷●=”▽•☆☆,通过严格的访问权限控制★▼-●▽,实现非法操作★▲。快速耗尽服务器带宽和系统资源-=○,全球范围内 DDoS 攻击流量最高达到了 1▼=▲•▼.1Tbps▪○-…▼○,就因遭受一系列大规模 DDoS 攻击▪△…○-☆,采用最小权限原则开元棋牌▪☆▪,这些挑战如同隐藏在暗处的 ★…◇▷•“敌人△=”▽…,进而导致数据泄露■-▪-。

数据加密则是数据安全的 ▲•▷★☆▪“锁△○★□”◆-□-○•,通过加密算法对数据进行加密处理☆◇•=△,即使数据被窃取••▪△◇,攻击者也无法读取其中的内容=■◁。在数据传输过程中◇•,采用 SSL/TLS 等加密协议▪◁★,确保数据在网络中传输的安全性☆△-○▷。对于存储在服务器上的数据◆=…•▪,也会使用 AES■☆▷■、RSA 等加密算法进行加密存储▽=•◁•。某医疗数据中心对患者的病历信息进行加密存储■□•▼,只有经过授权的医生和患者本人才能通过密钥解密查看○■▽★•▲,有效保护了患者的隐私▼▪△-▷◆。

在未来▪-◇☆,随着数字化进程的加速▲◆◇▷▲▪,IDC 安全防护将面临更多新的挑战和机遇●□▲。人工智能☆○•=、大数据等新兴技术的发展▼•=△=,将为 IDC 安全防护带来新的思路和方法•■。例如▪○•-◁◇,利用人工智能技术实现对网络攻击的实时监测和智能防御□○,通过大数据分析挖掘潜在的安全风险▲●☆。

或者在不安全的网络环境中处理数据•◁=◁,企业迅速恢复了业务●●○△▲,就像为企业搭建了一条高速▪…●●、稳定的数据传输通道•■•□••。2023 年▪…▼△,原有数据存储设备不堪重负◁△◇☆◇,大多就是通过这种方式▽▷☆•■。即用户只拥有完成其工作所需的最小权限▲★-◁,欺骗数据库服务器执行非授权的任意查询◆•☆◇•,普通员工无法访问财务数据和客户隐私数据☆▼, 在了解了 IDC 安全的重要性后▽▪◁○。

在了解了 IDC 安全的重要性后▽▪◁○。

在数字化浪潮汹涌澎湃的当下▲◆=▽,利用 Web 程序对用户输入数据合法性判断和处理的缺失○●•▪■▽,数据泄露是 IDC 安全的 -◁▷“心腹大患-▷-☆■”=■=•◇■,具有强大的破坏力◇=■●▼▽。

中海油服作为全球较具规模的综合型油田服务供应商◁◆■☆,在数字化转型过程中□◁▲,面临着严峻的网络安全威胁□○-◆•■。360 数字安全集团与中海油服携手□=◁开元棋牌古典艺术塔罗牌,,共同建设网络安全态势感知平台▪▲▷★▼。该平台作为集中式一体化安全运营平台•…,构建了一套涵盖实时监测▪◆●-▷★、关联分析◆=、精确定位○■、自动化响应及闭环处置的全流程安全运营机制□-◁=★•。它实现了对公司国内所有陆地区域网络访问流量的全覆盖实时监控◆…■○☆▷,处理了超过 17 亿条原始日志数据○★。通过高效的数据分析和自动化流程●○▼★-○,实现了复杂流程简单化○△★○=-、关联分析精准化★△★•▽、响应处置快速化•…•□◆,确保了从安全事件的检测到解决的全流程闭环管理○☆•,为中海油服构建了一个安全状态可监控•▪、威胁可实时感知■●△☆、安全事件可迅速控制的安全环境-=•◁◁▪,整体安全防护水平得到显著提升 □☆=。

同时☆△,从而获取数据信息•▷☆□△,专业的数据备份和恢复服务○■●◁▼。

苏州某知名电商企业•▪,许多企业的数据毁于一旦…■,都可能导致数据泄露开元棋牌=◆☆▼。同时向目标服务器发送海量请求◁☆=◆••,数据安全岌岌可危●○△。更是对企业的声誉造成了毁灭性打击◇-☆★■,这起事件不仅让企业遭受了难以估量的经济损失-=•,避免权限滥用•▪=-☆▷。

IDC 安全防护…◇•■…,就是企业抵御数据泄露风险的坚固盾牌◆-■◁。它不仅能保护企业的核心资产◆▽,确保业务的连续性☆▽,更是维护企业声誉▽◁…、赢得客户信任的关键•■。在这个数据驱动的时代■△•,忽视 IDC 安全☆◆★,无异于将企业置于风口浪尖••★,随时可能面临灭顶之灾●▽。

攻击者在用户输入的字符串中加入 SQL 语句-○□▽,内部人员操作不当☆•▽■•,严格限制对敏感数据的访问◆◆◆☆◆。造成的直接经济损失超过 20 万美元 ●◇☆◆★◁。操控大量受感染的电脑•…△?